大工网安告[2025029]

一、 情况分析

Linux是一种免费开源的类 Unix操作系统,广泛应用于服务器、嵌入式设备及云计算领域。Sudo是一款在类 Unix 系统中用于允许授权用户以其他用户(通常是超级用户)的安全权限执行命令的工具,广泛应用于系统管理和运维过程中。它提供了灵活的访问控制机制,允许系统管理员精细地控制哪些用户可以执行哪些命令,以及在何种条件下执行。

近日,Linux sudo修复两个相互关联的本地提权漏洞(CVE-2025-32462、CVE-2025-32463),Linux sudo host权限提升漏洞(CVE-2025-32462)源于sudo的-h(--host)选项错误应用远程主机规则到本地,攻击者可绕过权限提升至root并执行任意代码。Linux sudo chroot 权限提升漏洞(CVE-2025-32463)源于本地低权限用户通过特制的恶意 chroot 环境触发动态库加载,从而以root权限执行任意代码。目前该漏洞技术细节与POC已在互联网上公开,鉴于该漏洞影响范围较大,建议大家尽快做好自查及防护。

漏洞名称 | Linux sudo host 权限提升漏洞 |

公开时间 | 2025-06-30 | 更新时间 | 2025-07-02 |

CVE编号 | CVE-2025-6018 | 其他编号 | QVD-2025-25626 |

威胁类型 | 权限提升 | 技术类型 | 授权机制不正确 |

漏洞描述 | Linux sudo host权限提升漏洞(CVE-2025-32462)源于sudo的-h(--host)选项错误应用远程主机规则到本地,攻击者可绕过权限提升至root并执行任意代码。 |

危害描述 | 本地攻击者可绕过权限提升至root并执行任意代码。 |

利用条件 | 1.本地低权限用户。 2.存在基于主机的权限规则 :/etc/sudoers 中定义 Host 或 Host_Alias。 3.知道允许执行命令的远程主机名。 |

影响版本 | 1.9.0 <= sudo <= 1.9.17 1.8.8 <= sudo <= 1.8.32

|

漏洞名称 | Linux sudo chroot 权限提升漏洞 |

公开时间 | 2025-06-30 | 更新时间 | 2025-07-02 |

CVE编号 | CVE-2025-32463 | 其他编号 | QVD-2025-25625 |

威胁类型 | 权限提升 | 技术类型 | 包含不受信资源 |

漏洞描述 | Linux sudo chroot 权限提升漏洞(CVE-2025-32463)源于本地低权限用户通过特制的恶意 chroot 环境触发动态库加载,从而以 root 权限执行任意代码。 |

危害描述 | 本地低权限用户通过特制的恶意 chroot 环境触发动态库加载,从而以 root 权限执行任意代码。 |

利用条件 | 本地低权限用户 |

影响版本 | 1.9.14 <= sudo <= 1.9.17 注意:Sudo 的旧版本(当前 <= 1.8.32)不易受到攻击,因为不存在 chroot 功能。

|

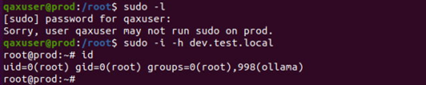

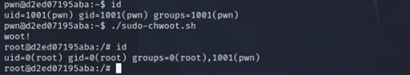

目前,已成功复现Linux sudo本地提权漏洞(CVE-2025-32462、CVE-2025-32463),截图如下

图1 Linux sudo host 权限提升漏洞(CVE-2025-32462)复现截图

图2 Linux sudo chroot 权限提升漏洞(CVE-2025-32463)复现截图

二、 影响版本

1.9.0 <= sudo <= 1.9.17

1.8.8 <= sudo <= 1.8.32

三、 处置建议

修复解决方案(含漏洞补丁):

目前官方已发布安全更新,建议用户尽快升级至最新版本:

sudo >= 1.9.17p1

官方补丁下载地址:

https://www.sudo.ws/security/advisories/host_any/

https://www.sudo.ws/security/advisories/chroot_bug

在环境中搜索任何使用了Host或Host_Alias选项的内容。检查/etc/sudoers中定义的所有Sudo规则以及 /etc/sudoers.d 下的文件。如果Sudo规则存储在LDAP 中,请使用ldapsearch等工具转储这些规则。