大工网安告[2025030]

一、 情况分析

Redis(全称为 Remote Dictionary Server)是一种开源的内存数据存储系统,也被称为数据结构服务器。它提供了多种数据结构(如字符串、哈希表、列表、集合、有序集合等)的存储和操作功能,并支持持久化、复制、高可用性以及分布式功能。

近日,Redis发布新版本,修复了一处越界写入漏洞。经分析,拥有用户权限的攻击者可利用该漏洞执行任意系统命令,此漏洞POC已公开,鉴于此漏洞影响范围较大,建议大家尽快做好自查及防护。

威胁类型:代码执行。

技术类型:命令执行。

利用条件:需要权限。

漏洞成因:经过身份验证的攻击者可通过构造特定的恶意字符串,在 HyperLogLog 操作中触发堆栈或堆内存的越界写入。由于内存破坏可能被进一步利用,此漏洞最终可能导致远程代码执行(RCE)。

危害描述:攻击者可在服务器上执行任意系统命令,可能导致服务器被完全控制、数据泄露或业务系统沦陷。

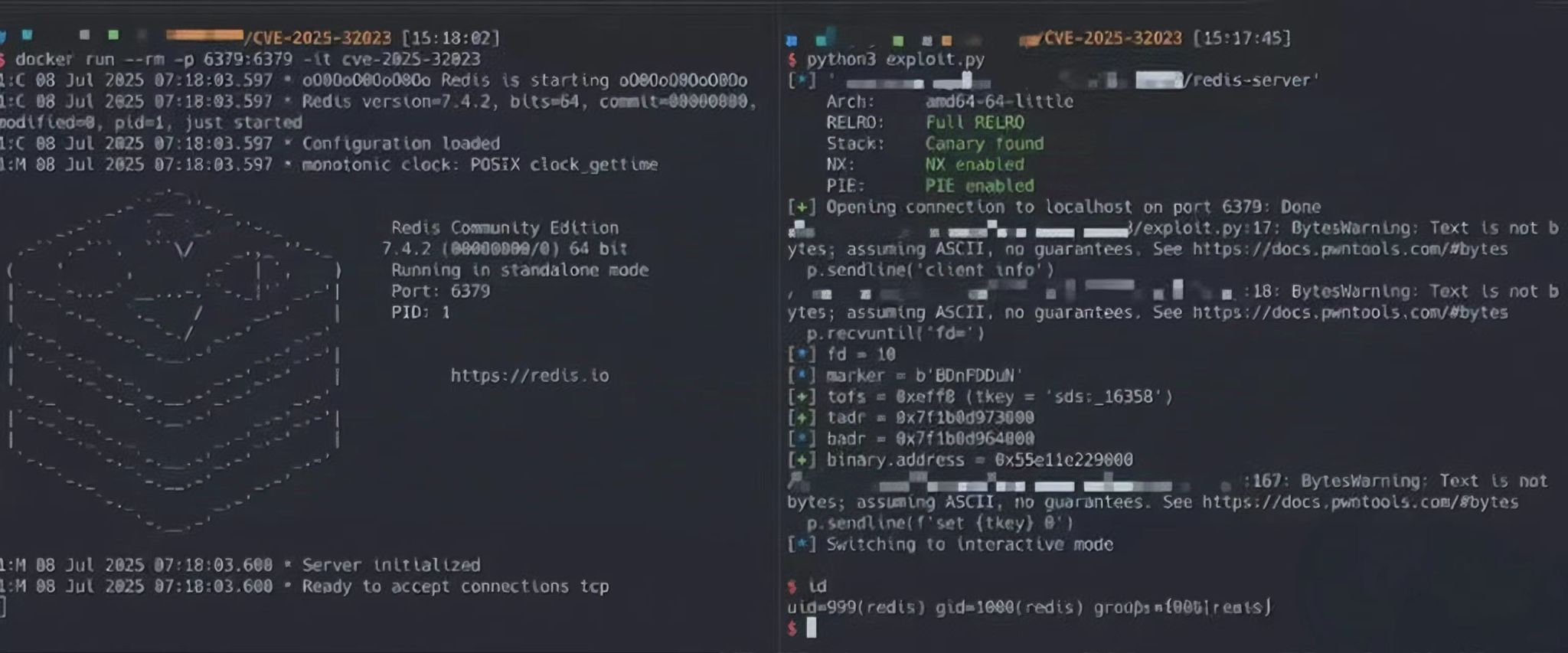

目前,已成功复现Redis hyperloglog 远程代码执行漏洞(CVE-2025-32023),截图如下:

二、 影响版本

8.0.* <= redis <= 8.0.3

7.2.* <= redis <= 7.2.10

7.4.* <= redis <= 7.4.5

2.8 <= redis <= 6.2.19

三、 处置建议

临时缓解方案

使用 Redis ACL 限制用户执行 PFADD、PFCOUNT、PFMERGE 等 HLL 相关命令。

升级修复方案

升级产品至8.0.3、7.2.10、7.4.5、6.2.19 或之后的版本,下载地址:https://github.com/redis/redis/releases。