大工网安告[2025032]

一、 情况分析

Git是一个快速、可扩展的分布式版本控制系统,拥有异常丰富的命令集,既提供高级操作,也提供对内部组件的完全访问权限。

近日,官方修复Git远程代码执行漏洞(CVE-2025-48384),该漏洞源于Git的路径解析逻辑错误,攻击者通过在子模块路径中注入回车符篡改配置,导致用户递归克隆(git clone --recursive)时触发恶意钩子脚本,最终实现远程代码执行。鉴于该漏洞影响范围较大,建议大家尽快做好自查及防护。

威胁类型:代码执行。

技术类型:链接和快捷方式阻止不恰当。

利用条件:需要用户交互。

危害描述:攻击者可诱骗用户执行导致远程代码执行,进而获取服务器权限。

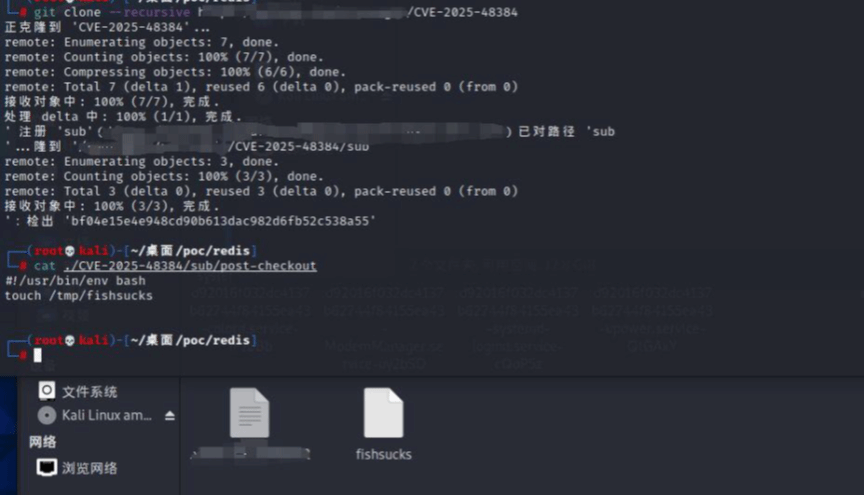

目前,已成功复现Git 远程代码执行漏洞(CVE-2025-48384),截图如下:

二、 影响版本

Git < v2.43.7

Git < v2.44.4

Git < v2.45.4

Git < v2.46.4

Git < v2.47.3

Git < v2.48.2

Git < v2.49.1

Git < v2.50.1

三、 处置建议

修复解决方案(含漏洞补丁):

官方已发布修复补丁,请尽快更新至最新版本:

v2.43.7、v2.44.4、v2.45.4、v2.46.4、v2.47.3、v2.48.2、v2.49.1、v2.50.1 及以上版本

下载网址:https://git-scm.com/